Torとは?Torブラウザ、ダークウェブの解説

匿名性が高いと言われるTor。アメリカ国家安全保障局(NSA)の社内文書ではTorのことを「高セキュリティで低遅延、インターネット匿名性の王様」とさえ呼んでいます。

このガイドでは、Torの起源、Torネットワークの仕組みや活用方法、そしてTorによってオンラインでできる事柄について解説します。

※本ブログのコンテンツは、ダークウェブの利用を提案または推奨するものではありません。ご利用になる場合はご自身の責任であることに留意の上、細心の注意を払うようおすすめいたします。

目次

Torとは?

意外と知られていないTorの歴史

Torの仕組み

プライバシーを保護するTorの使い方

Torへの接続方法

よくある質問

Torとは?

Torは「The Onion Routerr(オニオンルーター)」の略称で、トーアと読みます。Torの名称は、ユーザーのインターネットトラフィックを玉ねぎのように重ねることに由来します。Torは、データをランダムに相互転送する中継サーバー、いわゆる「ノード」の無料の匿名化ネットワークで構成されており、ユーザーはノードを複数経由することによって、データの出所を難読化させることができます。Torブラウザは、Torのネットワークで使われるオープンソースのウェブブラウザで、ユーザーのプライバシーと匿名性をオンライン上で大幅に高めます。

Torは報道機関や法執行機関からは否定的に見られることが多いですが、多くの肯定的な利点があります。ジャーナリストや情報提供者は、政府の干渉を恐れることなく、安全かつ匿名で通信するためにTorを利用しています。

同様に、Torはオンライン上での機密作戦や捜査を可能にするものとして、法執行機関にとっても重要なものです。Torは現在、世界中で毎日約200万人のユーザーを抱えており、そのほとんどは米国、ドイツ、ロシアから発信されています。

Torを使用すればIPアドレスを隠し、インターネットトラフィックの一部を匿名化できます。Torブラウザを使うことで、ダークウェブにアクセスしたり「隠しサービス」を匿名で運営することもできます。しかし一般的に、Torブラウザはすべてのウェブトラフィックを匿名化しないので、VPNと併用されています。

VPN接続を介してTorに接続することは、インターネットのプライバシーとセキュリティを維持するのに最善の手段です。VPNプロバイダからさえもユーザーの閲覧データを秘匿できるだけでなく、Torの入口ノードから自宅のIPアドレスを隠すことも可能だからです。

意外と知られていないTorの歴史

Tor導入初期

一昔前まで、アメリカ軍は情報収集のため、世界中に張り巡らされた膨大なスパイネットワークに常に頼っていました。しかし1990年代に入り情報のデジタル化が進むにつれ、各機関は自分たちの協力者がオンラインでコミュニケーションをとることの重要性を認識するようになりました。

情報伝達がオンラインになることで、スパイが情報を得るために、かさばる無線機や、新聞に書かれたメッセージを解読する必要がなくなったのです。しかし、アメリカ軍はインターネットの仕組みが、情報源の身元や安全保障に深刻な脅威を与えていることも認識していました。米軍や諜報機関が運営するサーバーと、通信していた人物を特定するのは非常に簡単なことでした。

非政府組織では、メンバーの一人が軍事基地のメンバー専用フォーラムに頻繁にログインしていることが発覚したり、大企業では、従業員が政府機関のウェブサイトを頻繁に開いていることが発覚したりすることを想像してみてください。匿名性を提供するグローバルネットワークがなければ、スパイ、警察、その他政府機関は、情報源と効果的に通信したり、秘密裏に捜査を行ったりできません。

1990年代半ば、米海軍研究所が解決策に取り組み始めました。彼らは、世界中に配置されたコンピュータのネットワークを通じて、暗号化されたデータをルーティングする方法の開発に着手したのです。このルーティング方法では、すべてのデータの送信元と送信先の両方を隠すことができます。1997年以降、このプロジェクトは国防高等研究計画局 (DARPA) によってさらに発展しました。

しかし、このようなネットワークは、どのようにユーザーを認証するのでしょう?また、どのようにして検知されないのでしょう?検閲されていないインターネットに匿名でアクセスできるようになると、他に誰が得するのでしょうか?

秘密兵器ではなく公的ツール

これらの疑問については誰もが自由に推測できますが、関与した軍と情報機関がどのような議論を経て、またはどのような主張によって、2002年にフリーライセンスのもとでソフトウェアを一般公開することに納得したのか、経緯は明らかになっていません。プロジェクトの維持管理は電子フロンティア財団 (EFF) に引き継がれ、その後、EFFはTorプロジェクト(非営利組織)に管理を委ねました。現在も資金の大半は米国政府が拠出していますが、スウェーデン政府も大きく貢献しています。

政府がTorプロジェクトに関与する理由は矛盾しているように見えるかもしれません。政府はTorネットワークを使い続け、攻撃の発信元を難読化し、市民権運動に潜入し、スパイが安全かつ効果的に情報を伝達できるようにしたいと考えています。一方で、誰でも攻撃の出所を難読化し、政府から情報を隠す、あるいは情報を得られるツールを一般人に提供しました。

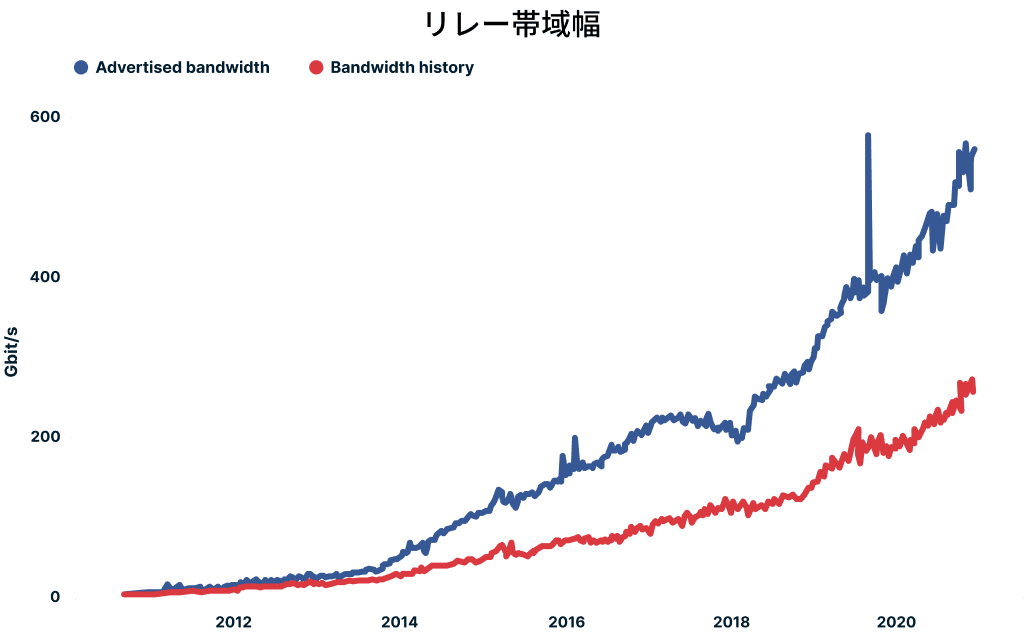

青字:利用可能なノード 赤:送受信歴のあるノード(出典:https://metrics.torproject.org/)

支援者でもあり攻撃者でもある政府

Torはオープンソースコードのソフトウェアであるため、私たちは内部で何が起こっているかを正確に理解でき、安全な暗号化の実装を監査できます。

しかし、人々に疑いを持たれずにこのツールが使われるようにするには、権威主義的な支配から解放されたい人々を解放し、力を与えるテクノロジーとして、Torネットワークを宣伝する必要があります。単に言葉を広めることで宣伝するのではなく、このソフトウェアを真に有効なものとし、政府と同様に情報収集したいと考える人々から支持されなければなりません。

つまり、政府は権力を維持するために、権力を放棄する必要があったのです。この複雑なバランスが、おそらく米国政府がこの技術の強力な支援者であると同時に獰猛な攻撃者としても名を馳せた理由でもあるのでしょう。

米国政府のような組織は完全に一様ではなく、誠実に市民の権利を守ろうとする者と、権威主義的な構造を強化しようとする者とで構成されていることは間違いありません。

果たして、権力と自由のバランスをとることは可能なのでしょうか?

このような複雑な背景を持つTorネットワークを有利に使うには、その仕組みと制限を理解する必要があります。

Torの仕組み

コンピュータやインターネットが存在せず、人々はまだ今でいう「伝統的な郵便」でコミュニケーションをとっていると仮定してみましょう。

さて、今、1冊の本を買いたいとします。家から出ずに買うにはどうしたらよいでしょう?タウンページなどの電話帳で出版社の住所を調べて、ハガキを出せばいいのです。

そのハガキには、気に入った本を購入したい旨と、出版社に送り先がわかるように自分の住所を記載します。

ここで問題になるのは、配送ルートにいる全員がハガキの内容を確認できることです。コピーを作成したり、誰が何をリクエストしたかのリストを保持することが簡単にできてしまいます。

封筒で中身を保護

単純な保護方法としては、リクエストを封印された封筒に入れることです。この暗号化された封印を破らずに開封することは不可能なので、郵便局ができることは、封筒の中身を知らないまま何がどこに配達されたかというリストを管理することだけです。

例えば、封筒のサイズや重量、送り主と受取主の身元などといった情報は、メタデータと呼ばれます。

メタデータはさまざまなことを露呈させてしまいます。例えば、スピード違反の切符を受け取ったかどうかは、封筒を見ただけで判別できてしまいます。郵便配達員も同様です。

封筒で中身を保護する方法は、現在のインターネットの仕組みに非常に近いものです。ネットが一歩進んでいる点は、封印を暗号化し、開封を不可能にしていることです。過去数年の間に、TLS (Transport Layer Security) のような基本的な暗号化がウェブ全体の標準になりました(TSLが有効になっていると、アドレスバーに鍵のアイコンが表示されます)。

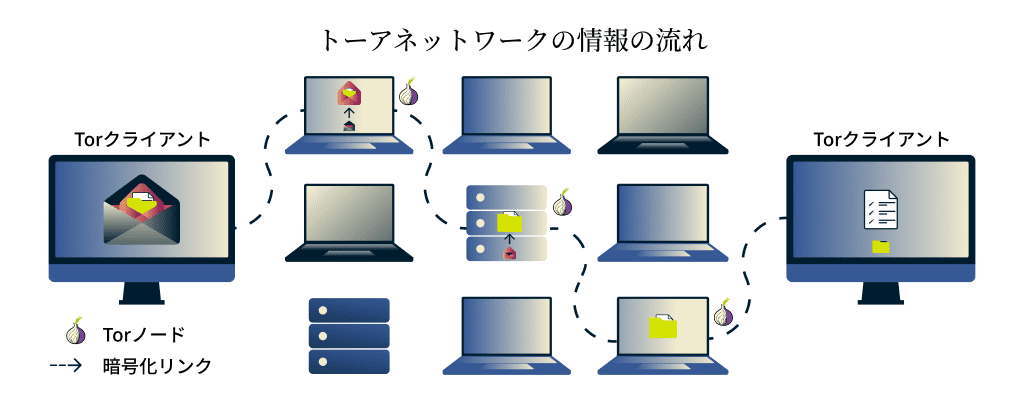

複数のノードで確立するTor経路

Torネットワークで匿名のままリクエストを送信するには、まずTor経路を確立することから始めます。これを行うには、ランダムなTorノードに「封印されたハガキ」を送ります。このノードは住宅地や商業地の住所にあるかもしれないし、近所の家、はたまた遠い国の大きな建物にあるのかもしれません。このノードが入口ノードであり、封印されたメールはすべてこのアドレスに送信されます。受け取るすべてのメールも、このアドレスから送られてきます。

入口ノードがメールを別のノードに転送し、そのノードが再び別のノード(出口ノード)にメールを転送します。出口ノードだけが受信者のアドレスを把握しています。

つまり、ノードシステムの仕組みをまとめると以下のようになります。

- 入口ノードは、送信者が誰であるかを特定できますが、送信者のリクエスト内容やリクエスト先を知ることはできません

- 中継ノードは何も見れません。出口ノードと入口ノードを互いに切り離すために重要な役割を果たしています

- 出口ノードは送信者のリクエスト内容のみを見ることができますが、送信者の身元までは特定できません。理想的には、送信者のリクエストをエンドツーエンドで暗号化するためにTLSを使用することです。そうすれば、出口ノードはリクエスト先を確認できますが、リクエスト内容までは確認できなくなります

Torはボランティアによって運営されている

Torのネットワークは依然として、自分のサーバーまたは自宅でTorノードを運営するボランティアに依存しています。つまり、入口ノードと出口ノードの運営者であれば、ユーザーの一部オンラインデータを把握できる立場にあります。

特に出口ノードは、この一連の流れの中で最も脆弱です。アクセスしているウェブサイトへの接続がTLS暗号化でない場合、出口ノードがリクエスト内容をログに記録したり、変更したり、マルウェアを注入したりしていない保証はありません。使用しているシステムが正しく構成されていない場合、Cookieや通信内容などからユーザーが特定される可能性があります。

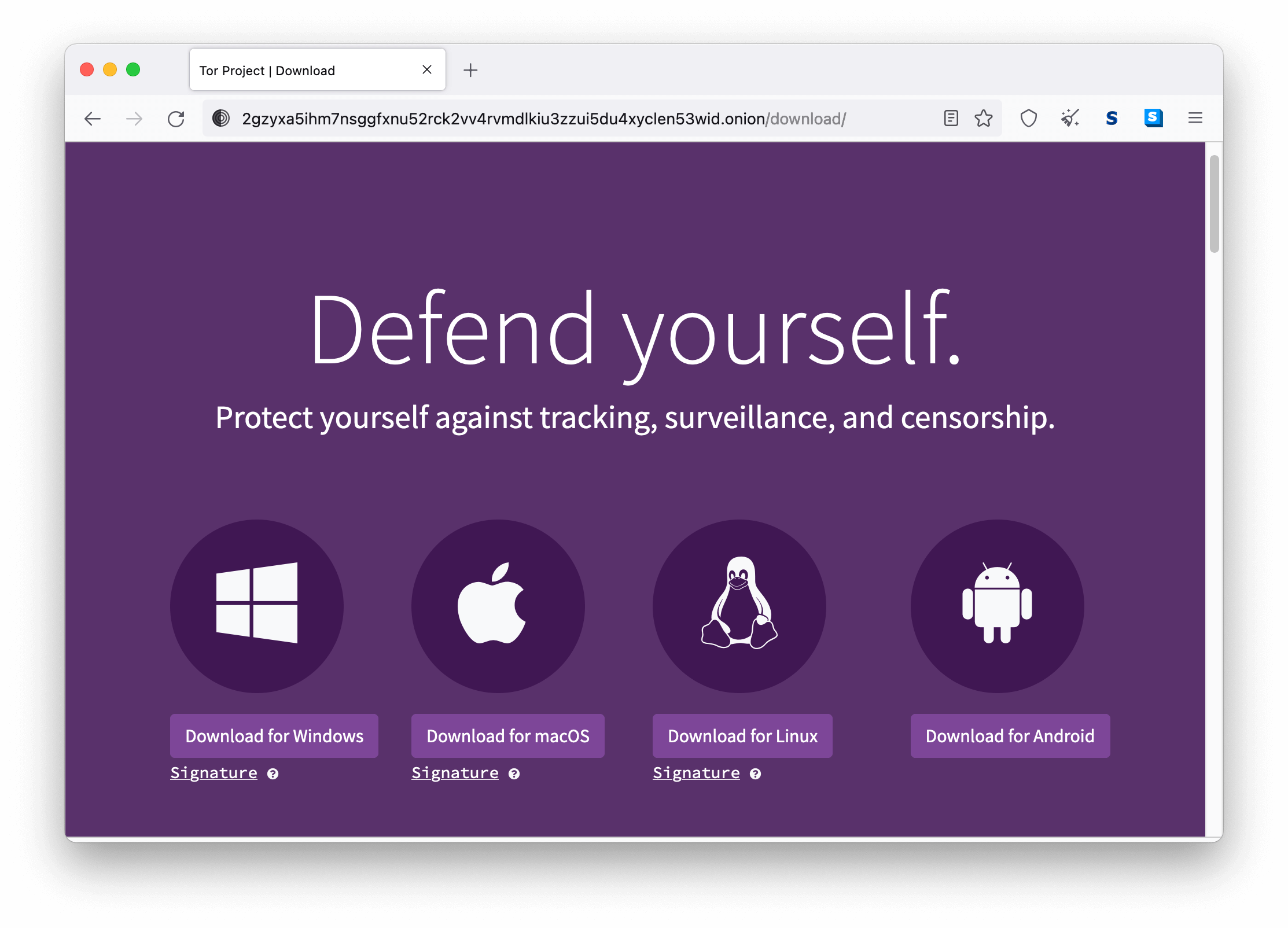

ダークウェブ:.onionアドレスを使用して出口ノードを回避

出口ノードを完全に回避する方法があります。しかし、それを実現させるには、アクセスしているウェブサイトに.onionアドレスを設定する必要があります。このアドレスは正式に登録する方法がないため、通常のドメイン名とは異なります。.onionのドメインは通常、公開暗号鍵から生成される英数字の文字列です。このようなドメインを使用すると、出口ノードが除外されるだけでなく、ユーザーとサイトの両方が互いの所在を把握できなくなります。

多くの人気ウェブサイトが.onionサイトを有しています。例えば、フェイスブックの.onionサイトは facebookwkhpilnemxj7asaniu7vnjjbiltxjqhye3mhbshg7kx5tfyd.onionです(これらのサイトやその他の.onionサイトにアクセスするには、Torブラウザが必要です)。

Facebookもまた、.onionサイト用に発行されたTLS証明書を有する少数のサイトのうちの1つです。これは、コンテンツのプライバシーや安全性を著しく高めるものではありませんが、接続先のサイトが本当にアクセスしたいサイトかどうかを識別するのに役立ちます。多くのサイトが.onionアドレスを通してのみアクセス可能であるのは、検閲を回避してユーザーの所在地を秘匿するためです。インターネットのこの部分は通常、ダークウェブと呼ばれています(ディープウェブと混同しないでください)。

実は、.onionアドレスはもう1つの重要な機能を果たします。このツールは、学生寮やオフィスビルなど、厳重なファイアウォールでロックされたネットワークでも、自分のデバイスへ簡単にアクセスを可能にします。このような環境で、例えば個人用サーバーを運営したい場合、Torと.onionアドレスを使用すれば、このデバイスを外部から利用可能にできます。

プライバシーを保護するTorの使い方

Torブラウザを使用して接続

ダークウェブへのアクセスやTorネットワークを使用する最も一般的な方法は、Torブラウザを使用することです。このブラウザは一見Firefoxのように見えますが、セキュリティとプライバシーが最適化されています。NoScript拡張機能があらかじめインストールされており、悪意のあるFlashやJavascriptの悪用からユーザーを保護します。また、起動時にCookieを削除し、ウェブサイトがユーザーを特定するのに必要な情報にアクセスできないようにします。

Torブラウザは簡単に使えます。インストールは一切不要で、USBメモリから直接.exeや.dmgファイルを実行するだけで済みます。そのため、学校や会社など、ソフトウェアをインストールできない環境でも、ブラウザを持ち込むことが可能です。

ブラウザを起動すると、お使いのネットワークについて尋ねられます。ネットワークが検閲対象外であればすぐにネットサーフィンを開始できますが、そうでない場合は、ブラウザが検閲を回避するのに役立つローカルプロキシサービスなど、さらなる情報提供を要求されます。

Torブラウザを使用するとセキュリティとプライバシーを簡単に確保できますが、危険にさらされる可能性のある情報を自発的に渡さないようにする必要があります。

安全なブラウジングの習慣を身に付ける

ダークウェブは以前より安全になったかもしれませんが、Torの使用は依然として慎重であるべきです。プラグインやアドオンはTorネットワーク外のサーバーに接続し、ユーザーのIPアドレスや閲覧履歴を漏洩させる可能性があるため、インストールしないようにしましょう。

Torブラウザでは、HTTPSを使用するウェブサイトに接続していることを、いつも以上に確認する必要があります。公共Wi-Fiと同様、出口ノードを管理しているのが誰か、それが安全かどうかを知る方法はありません。また、そのノードが何をしているのかを知る方法もありません。ユーザーの情報を読み取り、傍受し、あるいは改ざんしている可能性もあります。出口ノードがサイトからトランスポート・レイヤー・セキュリティ (TLS) を完全に排除しようとする可能性もあるので、アドレスバーの鍵マークが表示されているかどうかを常にチェックしてください。そうしないと、悪意のある出口ノードが、接続先サーバーとの間に暗号化された接続を確立する可能性があります。つまり、出口ノードは、ユーザーとサーバー間のトラフィックを読み取ることができるのです。

Torブラウザは起動するたびにCookieと履歴を削除しますが、ウェブサーフィンをすると、危険性のあるCookieがマシンに読み込まれる可能性があります。例えば、あるタブでFacebookにログインすると、他のページでも特定のFacebookユーザーとして識別できるCookieが設定されます。

また、ダウンロードするコンテンツにも注意が必要です。PDFやWord文書でさえ、個人のインターネットプロトコル (IP) アドレスを明らかにする可能性のある小さなコードスニペットが含まれている場合があります。このような文書は、仮想マシン上で開くか、コンピュータがオフラインのときに開くのが最も安全な方法です。

Torネットワークは、他のすべてのトラフィックからユーザーのメタデータを隠すことで保護しています。Torネットワークの負荷が非常に高い場合(つまり、非常に人気のあるダークウェブサイトを運営している場合)、トラフィックが多いために特定される可能性があります。

プロキシとしてTorを設定する

Torでできることはブラウジングだけではありません。プロキシサービスとしても設定可能で、指定したデータはすべてネットワーク経由でルーティングされます。

Torが使用するSOCKS5プロキシに、多くのアプリが対応しています。Pidgin、Adium、Dropbox、Core、Electrumのようなビットコインウォレットはすべて、Torネットワークを介してトラフィックをルーティングできるため、匿名性を維持できます。ただし、真に匿名のソリューションを実現するには、Torに接続している間にすべてのアカウントに登録し、Torを介してすべてのソフトウェアをダウンロードし、通常のインターネットを通してこれらのサービスに接続しないようにする必要があります。

Torを逆方向(リバースプロキシ)に使うこともできます。つまり、ウェブサーバーのサービスを.onionアドレスを通して利用できるようにするのです。これは、サーバー運営者とそのユーザーの両者を、悪質な出口ノードや望まないサーバーロケーションの漏洩から保護します。また、運営しているサイトにアクセスできない場所からでも、アクセスできるようになるかもしれません。

Torネットワークを介してTorrentを利用することはお勧めしません。最新のBitTorrentクライアントではプロトコルとしてUDPを使用しますが、これはTorでは機能しません。その結果、データが全く送信されない、またはTor外部に送信され、その過程でIPアドレスが露呈することになります。

Torがブロックされているときに、ブリッジやVPNでTorに接続する

一部のネットワークは既知の入口ノードをすべてブラックリストに登録することで、そのシステムを介したあらゆる種類のTorトラフィックを制限しています。この制限を回避するには、ブリッジに接続します。ブリッジは、手動でIPアドレスを取得する必要があることを除いて、入口ノードと同様の機能を果たします。ブリッジを使用したTorネットワーク接続に重大な欠点はありませんが、多くの状況でTorの障害を回避することはできないでしょう。より良い結果を得るには、まずVPNに接続してからTorネットワークに接続してください。

VPNを使用して接続する場合、アクセスしているサイトもTor入口ノードも、VPNユーザーの居場所を知ることはできませんが、VPNプロバイダは知ることができます。しかし、VPNユーザーとTor入口ノード間のトラフィックは暗号化されているので、VPNプロバイダがたとえ知りたくてもトラフィックの内容までは見れません。

理論的には、まずTorネットワークに接続し、それを経由してVPNをトンネリングする方法もあります。これにより、VPNプロバイダはVPNユーザーの居場所を把握できなくなるうえ、出口ノードがVPNユーザーのトラフィックを読んだり変更したりもできなくなります。ただし、匿名性という点ではほとんど役立たないため、ほとんどのVPNプロバイダはこのような機能を提供していません。

Tor、VPN、またはその2つの組み合わせのいずれを使用するかによって、サイトやネットワークはユーザーに関するさまざまな情報を見ることができます。下表で自分に合った解決方法を探してみてください。または、TorとVPNの関係についての詳細をご確認ください。

| Torのみ使用 | Tor後に VPN | VPN後に Tor | VPNのみ使用 | |

| ローカルネットワークやISPにトラフィックを読み取られる | いいえ | いいえ | いいえ | いいえ |

| ローカルネットワークに居場所を知られる | はい | はい | はい | はい |

| ローカルネットワークやISPにTorユーザーであることを知られる | はい | はい | いいえ | ー |

| Tor入口ノードに居場所を知られる | はい | はい | いいえ | ー |

| Tor出口ノードにトラフィックを読み取られる | はい | いいえ | はい | ー |

| VPNにトラフィックを読み取られる | ー | はい | いいえ | はい* |

| VPNに居場所を知られる | ー | いいえ | はい | はい* |

*注意:信頼できるVPNサービスプロバイダは、トラフィックに関するいかなる情報も保存しません。VPNプロバイダがユーザーのデータを記録しているかどうかは利用規約で確認できます。

Torを使ってファイルを安全に共有する方法

Torネットワークを使用してTorrentトラフィックを隠すべきではないし、できない場合も多いですが、Torネットワークは他の人とファイルを共有する最も便利な方法の一つです。これはOnionShareと呼ばれMicah Lee氏によって開発されました。メールで添付ファイルを送信したり、Dropboxを使用するよりもOnionShareははるかに便利で安全です。

Onionshareでは、コンピュータ上のファイルを選択するだけで、そのファイルへのリンクが生成されます。その後、任意のアプリを介して、このリンクを意図した受信者と共有します。送信者と受信者は、プロセス全体を通してTorブラウザを開いておく必要があります。Torを使ってファイルを共有することで、送信者と受信者が互いの居場所を知ることは決してありません。

Onionshareは、匿名でファイルを共有する方法の1つです。注意点としては、リンクを入手した人は誰でもそのファイルをダウンロードできてしまうため、OTR (Off-The-Record) など暗号化した状態でリンクを共有する必要があります。

また、ファイルがダウンロードされた後にサーバーを閉じられる便利な機能もあります。これで、ファイルに1度しかアクセスされていないことを確実に確認できます。取引先のみがファイルを受け取り、他の誰も受け取っていないことを確信できるのです。

内部告発者のためのプライバシー保護ツール

SecureDrop(旧名:DeadDrop)は、Torネットワーク上で安全に報道機関に情報をリークすることを容易にするソフトウェアです。Aaron Swartz氏によって開発され、現在は「報道の自由財団」によって維持されています。ProPublica、The Intercept、さらにはExpressVPNで導入されています。

SecureDropは、ジャーナリストや報道機関が所有するTorを介してのみアクセス可能なサーバーで動作します。内部告発者は、このサーバーにあらゆる種類のドキュメントをアップロードでき、その際にコードを受け取ります。このユニークなコードは、後でさらに情報を送信したり、ジャーナリストと安全かつ匿名で通信するために使用します。

Android版Tor

AndroidはTorプロジェクトの公式対応機種となり、Torブラウザのウェブサイトから複数のAPKファイルをダウンロードできるようになりました。

iOS版Tor

iOSデバイスではTorを公式に利用できませんが、Torプロジェクトでは、iPhoneおよびiPadユーザーには代替となるOnion Browserの使用を推奨しています。Zap Bitcoin walletのようないくつかのアプリには、Torの機能が備わっています。

Mac、Windows、Linux版Tor

Torプロジェクトのウェブサイトは、Mac、Windows、Linux版Tor Browserの最新ビルド、最新のリリース告知、ダウンロード手順、デジタル署名の検証ガイドを公開しています。

Tails版Tor

Tails (The Amnesic Incognito Live System) は、DVDやUSBメモリから起動できるLinuxベースのOSです。Pretty Good Privacy (PGP) やOTRのような最も重要な暗号化ソフトウェアがプリインストールされています。デフォルトでは、すべてのトラフィックがTorネットワーク経由でルーティングされます。これにより、真の匿名性を維持することがはるかに容易になり、バグや攻撃の脅威も軽減されるのです。

簡単に持ち運ぶことができ、稼動中のコンピュータにインストールする必要もありません。Tailsを使えば、自分のコンピュータや公共デバイスで、安全かつ簡単に別のIDを維持できます。

Torへの支援方法

Torネットワークは今でも主に米国政府が資金提供を行っていますが、安全性を保つ点では、活動家やボランティアの努力に依存しています。そこで、個人がTorプロジェクトにさらなるリソースを提供することで、よりバランスが取れ、政府や軍による支援への依存度が低くなります。下記のいずれかを実施することで支援できます。

- Torの使用:インターネットのプライバシーを自ら手に取得し、ネットワークを日常のユーザーにとって重要なツールとして確立するのにも役立ちます

- Torコミュニティへの参加:持ち前のスキルの発揮方法など、有用なリソースのあるプラットフォームです

- Torの開発者になる:主要な匿名ネットワークの上に構築することは大きな信頼を得ることになります!Torプロジェクトのセキュリティ、ドキュメント、機能を向上させるために、あらゆるスキルを発揮しましょう

- Torプロジェクトへ寄付:TorプロジェクトはPaypal、Dwolla、Bitcoinsによる寄付を受け付けています。Torプロジェクが取り組むべき課題はまだまだ山積みです!

- 支援活動:地域の図書館がプライバシーに関する教育を提供できるよう支援する「Library Freedom Project」のような取り組みを支援しましょう

- リレーの実行:帯域幅に余裕があれば、自宅や自分のサーバーでもリレーを実行できます

Torブラウザの代替

インターネットをより安全で匿名性の高いものにしようとするプロジェクトはTorだけではありませんが、Torが最も多く検証され、利用されているというのは事実です。

他にも、インターネットのプライバシー、セキュリティ、自由を維持するために活動しているプロジェクトをご紹介します。

- Ultrasurf:Windows用のプロキシシステムです。主に検閲を回避するために使用されますが、暗号化により、ある程度のプライバシー保護も提供します。Torと同様、米国政府から大きな資金提供を受けています。Torとは異なり、ソースコードはオープンではありません

- Freegate:Windows用の別のプロキシシステムで、検閲を回避するために使用されます。FreegateのネットワークはDynawebと呼ばれ、こちらも米国政府から資金提供を受けています

- Java Anon Proxy:Javaで書かれたオープンソースのプロキシネットワークで、ドイツの大学の研究者グループによって開発されました。ただし、ユーザーは使用に注意する必要があります。Java Anon Proxyには、法執行機関が特定のサーバーに対して監視命令を出すことを可能にする機能が含まれています。このような機能は、安全でないネットワークで起こり得るのと同様に悪用の危険性が伴うため、宣伝されている匿名機能は疑問視されています

- Astoria:米国とイスラエルの共同チームによる研究成果であり、敵対者がTorトラフィックの匿名化を解除するために使用する「タイミング攻撃」のリスクを最小化するTorクライアントです

Torへの接続方法

Torを使うのに専門知識は不要です。以下の簡単な手順で、すぐに匿名でインターネットをお楽しみいただけます!

1. Torブラウザのダウンロード

TorブラウザはWindows、Mac、Linux、Androidで利用可能です。

ファイルをダウンロードし、保存します。インストールは簡単かつ短時間で完了します。

Windowsの場合:.exeファイルをダブルクリックして、保存先フォルダを選択します。保存先はUSBメモリでもかまいません

Mac OS Xの場合:.dmgファイルをダブルクリックし、その中にあるファイルをアプリフォルダやUSBメモリなど別のフォルダにドラッグします

Linuxの場合:以下のコマンドで.tar.xzファイルを解凍します

tar -czvf tor-browser-linux64-[...].tar.xz

Androidの場合:Google Playストアからアプリをインストールするか、ウェブサイトから複数のAPKファイルのいずれかをダウンロードします

2. Torブラウザ起動

初めてTorブラウザを起動すると、接続手段を尋ねられます。(ほとんど必要ありませんが)お使いのネットワークに更なる設定が必要かどうか不明な場合は、「続行」をクリックしてください。それ以外の場合は「設定する」をクリックし、質問に回答してください。

プロからのアドバイス:Torが接続できない場合、またはISPにTorを使っていることを知られたくない場合は、最初にVPNに接続し、それからTorブラウザを開いてください

3. 匿名でウェブを閲覧

おめでとうございます。Torを使用できるようになりました!匿名でインターネットを閲覧できます。Torのセキュリティ機能をフル活用するには、よくある質問をご覧ください。

よくある質問:TorとTorブラウザ

Torを使用しても安全ですか?

過去には、ユーザーを危険なウェブサイトに誘い込み、Torネットワークを介してJavaScriptを悪用し、ユーザーのIPアドレスを漏洩させるという攻撃もありました。

Torで追跡される可能性は?

これは、ダークウェブ上の大規模で人気のあるサイトの運営者で、自分の居場所を匿名にしたい人にとって特に危険です。トラフィックが増えれば増えるほど、攻撃者はトラフィックの行き先を把握しやすくなります。

Torの評判が悪い理由は?

しかし、武器からポルノ、薬物に至るまで、ダークウェブで提供されるほとんどのものは、好奇心旺盛な訪問者からビットコインを巻き上げるために作られた詐欺なのです。

Torブラウザの使用は違法ですか?

ダークウェブで麻薬を販売・購入するなど、通常のウェブサイトで行うことが違法である行動はいつでも違法となります。ほとんどの地域で、違法コンテンツを提供するサイトを閲覧することは違法ではありませんが、そのコンテンツを保存(例:スクリーンショット)し、自分のデバイスに保存することは違法となります。

Torブラウザはプライバシーとセキュリティを重視して作られていますが、油断は禁物です。ダークウェブ上で提供する情報に注意し、ソフトウェアのダウンロードやインストールを行わないようにしましょう。

ネット上で身を守るための第一歩を踏み出しましょう。リスクなしでExpressVPNをお試しください。

ExpressVPN を入手