SSL vs. TLS: Hauptunterschiede und warum TLS die bessere Wahl ist

SSL und TLS sind Verschlüsselungsprotokolle, die sichere Datenverbindungen im Internet ermöglichen. Sie schützen sensible Informationen, die du in Online-Formulare eingibst, sodass Cyberkriminelle oder andere unbefugte Dritte keinen Zugriff erhalten.

Auch wenn beide Protokolle ähnliche Aufgaben erfüllen, gibt es deutliche Unterschiede. SSL ist ein älteres Verfahren und wurde wegen Sicherheitsproblemen endgültig abgeschaltet. Heute wird fast ausschließlich TLS genutzt. In diesem Artikel erkläre ich, wie die beiden Protokolle funktionieren, worin sich SSL vs TLS unterscheiden und warum TLS inzwischen der Standard im Internet ist.

Was ist SSL und wie funktioniert es?

SSL steht für Secure Sockets Layer. Gemeint ist ein früher Standard für verschlüsselte Datenverbindungen, der 1994 von Netscape entwickelt wurde. Ziel war es, Daten während der Übertragung vor Abfangen und Manipulation zu schützen. Immer wenn Daten ein Netzwerk verlassen, besteht das Risiko, dass jemand sie mitschneidet oder verändert. SSL sollte solche Angriffe verhindern und eine verlässliche sichere Verbindung herstellen.

Hauptfunktionen von SSL

Der Ablauf einer SSL-Verbindung lässt sich in drei wesentliche Schritte einteilen:

- Authentifizierung der Verbindung (Handshake): Der Client und der Server tauschen Nachrichten aus. Sie prüfen, ob sie miteinander kommunizieren können, bestätigen ihre Identität und legen die Regeln für die Verbindung fest.

- Verschlüsselung der Daten: Alle übertragenen Informationen werden verschlüsselt. Wer die Daten unterwegs abfängt, kann sie ohne den passenden Schlüssel nicht lesen.

- Integritätsprüfung durch MAC: Jede Nachricht erhält einen Message Authentication Code (MAC). Dadurch können beide Seiten erkennen, ob Nachrichten verändert wurden.

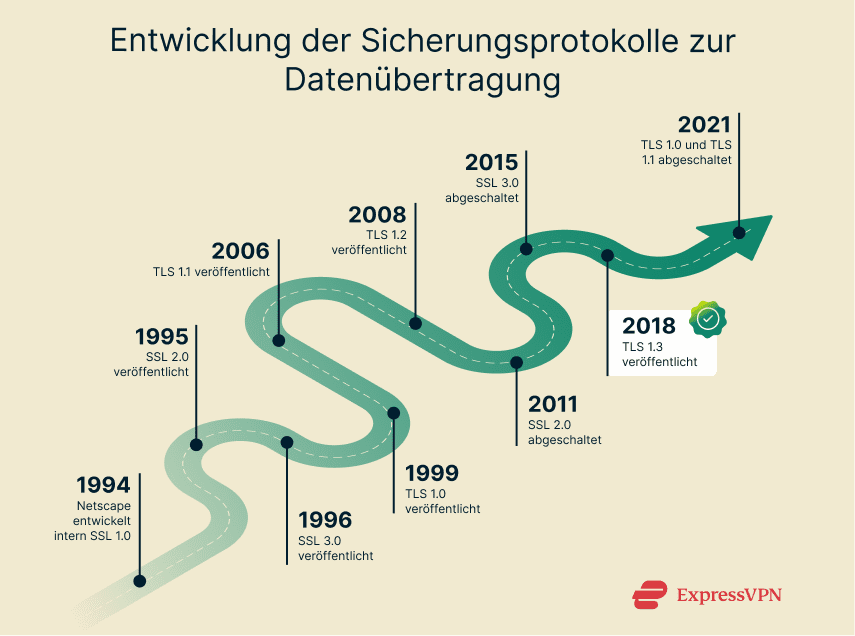

SSL-Versionen und warum SSL abgeschaltet wurde

Bevor SSL endgültig eingestellt wurde, erschienen mehrere Versionen, die nach und nach Sicherheitslücken schließen sollten. Ein Überblick:

| Version | Veröffentlichungsjahr | Hinweise |

|---|---|---|

| SSL 1.0 | 1994 | Nie öffentlich veröffentlicht |

| SSL 2.0 | 1995 | Erste veröffentlichte Version |

| SSL 3.0 | 1996 | 2015 wegen gravierender Sicherheitslücken außer Betrieb genommen |

Was ist TLS und wie unterscheidet es sich?

TLS steht für Transport Layer Security. Es ist der direkte Nachfolger von SSL und wurde entwickelt, um dieselben Aufgaben mit deutlich höherer Sicherheit zu erfüllen. Auch wenn SSL nicht mehr genutzt wird, taucht der Begriff weiterhin auf, zum Beispiel in Formulierungen wie „TLS/SSL" oder „SSL-Zertifikate". Oft ist damit faktisch TLS gemeint.

TLS schützt die Kommunikation zwischen Browsern, Apps und Servern. Es kommt jedes Mal zum Einsatz, wenn du eine Website mit HTTPS aufrufst. Dienste wie Gmail oder Banking Portale nutzen es standardmäßig.

Entwicklung von TLS und Sicherheitsverbesserungen

Seit der Einführung im Jahr 1999 wurde TLS mehrfach überarbeitet. Jede Version sollte Leistungsfähigkeit und Schutz vor Angriffen verbessern. Hier der Überblick:

| Version | Veröffentlichungsjahr | Schwachstellen | Außerdienststellung |

| TLS 1.0 | 1999 | Schwächere Verschlüsselung, keine Perfect Forward Secrecy, anfällig für BEAST-Angriffe | 2021 |

| TLS 1.1 | 2006 | Schwache Hashfunktionen, statische Schlüsselaustausche, anfällig für Downgrade-Angriffe | 2021 |

| TLS 1.2 | 2008 | Downgrade-Angriffe möglich, PFS nicht verpflichtend, Algorithmen potenziell anfällig für Quantenangriffe | Weiterhin in Gebrauch |

| TLS 1.3 | 2018 | bisher keine bekannten Schwachstellen | Aktueller Standard |

TLS 1.2 vs. TLS 1.3: die wichtigsten Unterschiede

Die alten Versionen TLS 1.0 und 1.1 sind abgeschaltet. Relevant im Vergleich SSL vs TLS sind heute nur noch TLS 1.2 und TLS 1.3. Die Unterschiede:

- Perfect forward secrecy: TLS 1.2 kann PFS unterstützen, verlangt es aber nicht zwingend. Wird ein Schlüssel kompromittiert, können unter Umständen frühere Verbindungen entschlüsselt werden. TLS 1.3 setzt PFS voraus, wodurch vergangene Sitzungen besser geschützt sind.

- Kompatibilität mit älteren Systemen: TLS 1.2 ist weitgehend kompatibel mit älteren Geräten, was praktisch ist, aber zusätzliche Angriffsflächen schafft. TLS 1.3 ist strenger und dadurch sicherer, funktioniert jedoch auf sehr alten Systemen nicht immer fehlerfrei.

- Schnellere Verbindung: TLS 1.3 benötigt für den Handshake meist nur einen einzigen Nachrichtenaustausch. Das beschleunigt den Verbindungsaufbau deutlich.

- Ausrichtung auf zukünftige Sicherheit: TLS 1.3 nutzt moderne AEAD-Verfahren wie AES-GCM oder ChaCha20-Poly1305. Diese verbessern Integrität und Vertraulichkeit. Dank seines modularen Aufbaus lässt sich TLS 1.3 später leichter um Post-Quanten-Algorithmen erweitern.

Warum TLS 1.3 nicht mehr rückwärtskompatibel mit SSL ist

Frühere TLS-Versionen konnten auf SSL zurückfallen, damit alte Systeme weiter funktionierten. Diese Rückwärtskompatibilität eröffnete jedoch Downgrade-Angriffe wie POODLE. Dabei wird die Verbindung absichtlich auf eine alte, unsichere SSL-Version zurückgestuft, sodass bekannte Schwachstellen ausgenutzt werden können.

TLS 1.3 verzichtet bewusst auf diese Kompatibilität. Dadurch können Angreifer den Verbindungsaufbau nicht mehr zu SSL und TLS Varianten aus früheren Zeiten zurückzwingen.

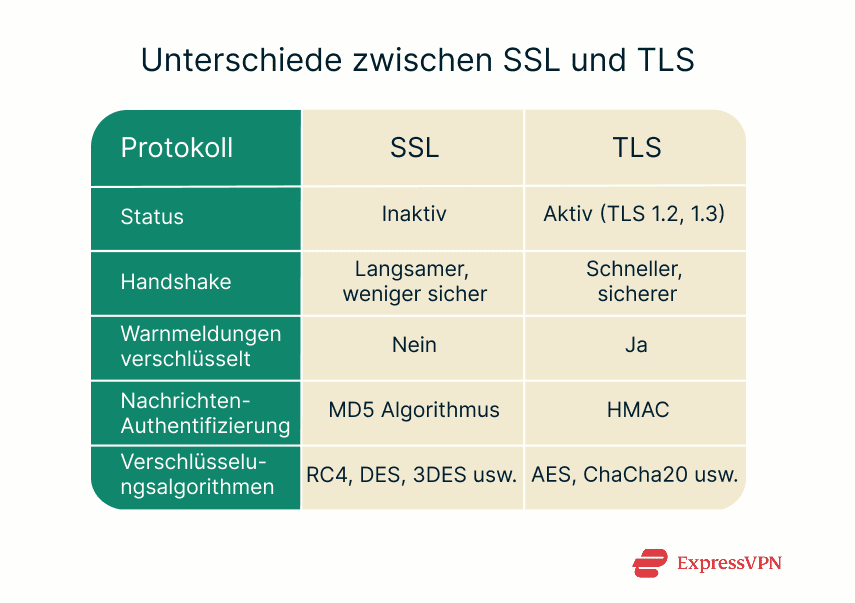

SSL vs. TLS: Hauptunterschiede einfach erklärt

SSL bot ursprünglich die Grundlage für sichere Onlinekommunikation. TLS, das moderne Nachfolgeprotokoll, bringt jedoch entscheidende Verbesserungen. Ein kompakter Überblick über die wichtigsten SSL vs TLS Unterschiede:

- Handshake: Die Handshake Phase von SSL war vergleichsweise ineffizient und führte zu längeren Verbindungsaufbauzeiten. TLS verbessert diesen Vorgang deutlich durch schnellere und optimierte Verfahren.

- Stärkere Authentifizierung: TLS reduziert das Risiko von Man-in-the-Middle Angriffen erheblich, da es modernere Verfahren zur Integritätsprüfung von Nachrichten einsetzt.

- Sichere Warnmeldungen: SSL und TLS können Warnmeldungen für nicht kritische und kritische Fehler ausgeben. In TLS 1.3 werden diese Meldungen jedoch verschlüsselt, sobald die Verbindung steht. Bei SSL werden sie im Klartext übertragen.

- Authentifizierung der Nachrichten: SSL setzt überwiegend auf den veralteten MD5 Algorithmus. TLS verwendet dagegen HMAC Verfahren (Hash based Message Authentication Code), die kryptografisch wesentlich sicherer sind.

- Verschlüsselungsalgorithmen (Cipher Suites): SSL und TLS unterstützen Sammlungen von Algorithmen für Verschlüsselung und Schlüsselaustausch. Bei SSL sind mehrere dieser Cipher Suites heute als unsicher eingestuft, während TLS deutlich strengere Anforderungen erfüllt.

Was ist besser: SSL oder TLS?

TLS ist in nahezu jeder Hinsicht die bessere Wahl. Es bietet höhere Sicherheit, bessere Performance und ist an moderne Anforderungen angepasst. In Vergleichen wie TLS vs SSL, SSL oder TLS und SSL und TLS ist TLS immer die sichere und moderne Option.

Leistung und Sicherheit im Vergleich

TLS, besonders TLS 1.3, verbessert den Handshake-Ablauf erheblich, sodass Verbindungen schneller aufgebaut werden können. Zusätzlich werden bei TLS 1.3 alle Warnmeldungen verschlüsselt. SSL sendet diese Daten im Klartext.

SSL ist in seiner Verschlüsselung stark eingeschränkt. Ältere SSL Versionen sind anfällig für moderne Angriffe, was sie unbrauchbar macht. TLS 1.3 hingegen setzt strengere Standards durch und ist so konzipiert, dass zukünftige Sicherheitsverfahren integriert werden können.

Ein wichtiger Aspekt ist die Vorbereitung auf Post-Quanten-Kryptografie. TLS 1.3 ist modular aufgebaut und kann später problemlos mit quantensicheren Schlüsselaustauschverfahren erweitert werden. Wegen ähnlicher Gründe wurden ExpressVPNs Protokolle Lightway und WireGuard mit quantensicheren Algorithmen aktualisiert.

Unterstützung in modernen Browsern und Plattformen

Kein moderner Browser und kein aktuelles Betriebssystem unterstützt SSL noch aktiv. Selbst wenn manche Systeme weiterhin von „SSL Zertifikaten" sprechen, nutzen sie technisch gesehen TLS.

Warum TLS heute der weltweite Standard ist

Durch die klaren Vorteile in Sicherheit und Leistung hat die Internet Engineering Task Force (IETF) festgelegt, dass SSL nicht mehr eingesetzt werden soll. Die IETF ist maßgeblich an der Entwicklung internationaler Internetstandards beteiligt.

Ob bei Messenger-Apps, Webseiten oder Onlinediensten: Die moderne Internetkommunikation basiert nahezu vollständig auf TLS, dem Nachfolger von SSL.

Verwendet HTTPS SSL oder TLS?

Früher nutzte Hypertext Transfer Protocol Secure (HTTPS) das ältere SSL Verfahren. Heute ist das nicht mehr der Fall. SSL wurde im gesamten Internet durch TLS ersetzt. Weniger als ein Prozent aller Webseiten unterstützen noch irgendeine Form von SSL, während nahezu alle Websites TLS 1.2 verwenden und mehr als siebzig Prozent zusätzlich TLS 1.3 unterstützen.

Wie SSL und TLS sicheres Surfen ermöglichen

Beim Surfen im Internet musst du gelegentlich sensible Daten eingeben, zum Beispiel Kreditkartendaten in einem Onlineshop oder persönliche Informationen beim Buchen von Flügen oder Hotels.

Ohne ein Verschlüsselungsprotokoll wie SSL oder TLS könnten diese Daten auf dem Weg zwischen deinem Gerät und dem Server abgefangen werden. Die Informationen würden im Klartext übertragen und könnten von Angreifern missbraucht werden, etwa um mit deiner Kreditkarte Einkäufe zu tätigen.

Unter SSL und heute vor allem unter TLS werden diese Daten während der Übertragung verschlüsselt. Nur der berechtigte Empfänger kann sie entschlüsseln und lesen.

Zusätzlich bieten SSL und TLS Mechanismen zur Authentifizierung und Überprüfung der Verbindung. Browser können dadurch feststellen, mit wem sie kommunizieren. Das schützt, wenn auch nicht vollständig, vor Phishing, da Cyberkriminelle täuschend echte Websites mit gültigen Zertifikaten erstellen können.

Die Rolle von SSL und TLS Zertifikaten in HTTPS

SSL Zertifikate, die technisch gesehen längst TLS Zertifikate sind, ermöglichen Webseiten die Nutzung von HTTPS. Dadurch werden Verbindungen deutlich sicherer als mit einfachem HTTP.

Ein SSL Zertifikat bestätigt außerdem die Identität des Servers, den du besuchst. Dazu werden unter anderem folgende Informationen geprüft und abgeglichen:

- Zugehöriger Domainname, zum Beispiel www.example.com

- Zugehörige Subdomains, etwa www.test.example.com

- Zertifizierungsstelle, die das Zertifikat ausgestellt hat

- An wen das Zertifikat ausgestellt wurde, ob Person, Organisation oder Gerät

- Ausstellungs- und Ablaufdatum

- Öffentlicher Schlüssel des Zertifikats (Public Key)

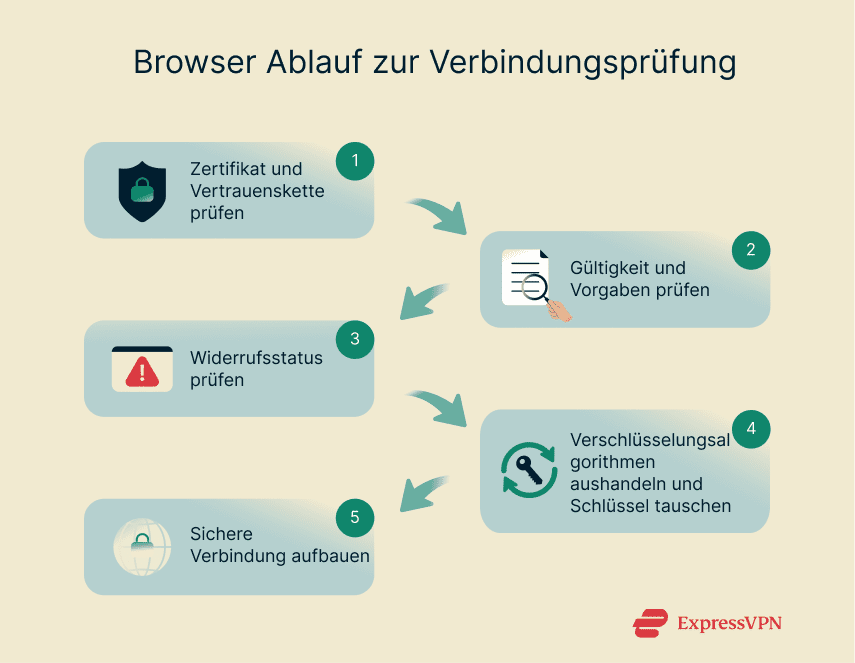

Wie Browser HTTPS Verbindungen prüfen

Browser prüfen HTTPS Verbindungen, indem sie das zugrunde liegende Zertifikat der aufgerufenen Website validieren. Dieser Vorgang dauert nur Millisekunden, umfasst aber mehrere Schritte:

- Überprüfung der Zertifikatsintegrität: Jedes Zertifikat ist mit dem privaten Schlüssel einer Zertifizierungsstelle signiert. Der Browser prüft diese Signatur mithilfe der öffentlichen Schlüssel. Dazu kann eine gesamte Vertrauenskette bis zur Root Zertifizierungsstelle durchlaufen werden. Wenn das Zertifikat verändert wurde, wird die Verbindung abgelehnt.

- Prüfung der Gültigkeit: Zertifikate haben ein festes Gültigkeitsdatum. Ein Browser lehnt Verbindungen ab, wenn das Zertifikat abgelaufen ist.

- Widerrufsprüfung: Ein Zertifikat kann vor Ablauf ungültig werden, zum Beispiel wenn sein privater Schlüssel kompromittiert wurde. Browser prüfen daher, ob ein Zertifikat widerrufen wurde, typischerweise über OCSP Abfragen, oft unterstützt durch OCSP Stapling.

- Überprüfung der Aussteller: Der Browser stellt sicher, dass jedes Zertifikat in der Kette tatsächlich von der angegebenen Zertifizierungsstelle ausgestellt wurde. Das verhindert gefälschte Zertifikate.

- Prüfung der Namenszuordnung: Der Browser prüft, ob das Zertifikat tatsächlich zu der Domain gehört, die du aufgerufen hast. So wird verhindert, dass Angreifer eine ähnliche Domain verwenden, um den Anschein einer legitimen Website zu erwecken.

- Prüfung von Richtlinien: Manche Zertifizierungsstellen definieren spezifische Richtlinien für ein Zertifikat. Diese müssen eingehalten werden, auch wenn solche Fälle in der Praxis selten sind.

- Prüfung der Pfadlänge: Zertifizierungsstellen können festlegen, wie viele Zwischenzertifikate zulässig sind. Das erschwert das Fälschen gültiger Zertifikate.

- Überprüfung der Schlüsselnutzung: Für jeden Schlüssel im Zertifikat ist festgelegt, wie er verwendet werden darf. Der Browser prüft, ob diese Vorgaben eingehalten werden.

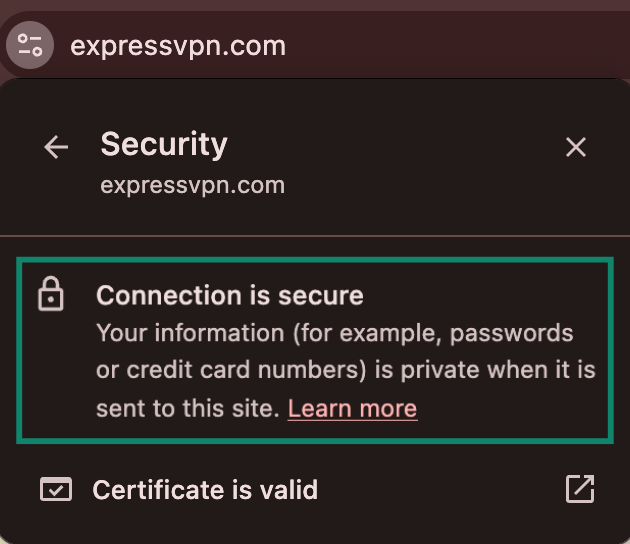

Erst wenn alle Prüfungen erfolgreich verlaufen, wird die sichere Verbindung aufgebaut. Schon eine einzige fehlerhafte Komponente führt stattdessen zu einer Browserwarnung.

In modernen Browsern erscheint in solchen Fällen ein Hinweis in der Adressleiste, wenn HTTPS nicht aktiv ist.

Was ist der Unterschied zwischen SSL und TLS Zertifikaten?

Aus Sicherheits- und Leistungsgründen wurden SSL Zertifikate nach und nach durch TLS Zertifikate ersetzt. Aus Gewohnheit werden TLS Zertifikate im Alltag aber häufig weiterhin SSL Zertifikate genannt.

Unabhängig vom Namen bleibt die Hauptaufgabe dieselbe. Beide Zertifikatstypen sichern die Kommunikation im Web, indem sie Daten während der Übertragung verschlüsseln.

Solltest du SSL Zertifikate durch TLS Zertifikate ersetzen?

Da klassische SSL Zertifikate nicht mehr genutzt werden, ist es praktisch sicher, dass deine Zertifikate technisch bereits TLS Zertifikate sind, auch wenn sie in der Oberfläche oder Dokumentation noch als SSL Zertifikate bezeichnet werden.

Trotzdem solltest du prüfen, welche TLS Version dein System tatsächlich verwendet. Manche ältere Umgebungen setzen noch auf TLS 1.0 oder TLS 1.1. Diese Protokolle wurden 2021 außer Betrieb genommen und sollten nicht mehr verwendet werden.

Typische Einsatzbereiche von SSL und TLS heute

SSL und TLS kommen heute in vielen Bereichen zum Einsatz, insbesondere in diesen Szenarien:

- VPNs: Einige VPN Protokolle nutzen TLS und SSL artverwandte Techniken, um Daten während der Übertragung zu schützen und sichere Verbindungen herzustellen. Ein bekanntes Beispiel ist OpenVPN. Andere moderne Protokolle, etwa das Lightway-Protokoll von ExpressVPN, erreichen ein vergleichbares Sicherheitsniveau mit anderen technischen Ansätzen.

- Absicherung von Websites, E-Mails und Apps: TLS und SSL Mechanismen verschlüsseln Daten von Webseiten, E-Mails und Apps während der Übertragung. Das erschwert es Angreifern, Inhalte mitzulesen. Auch bei Backups in die Cloud erhöht TLS den Schutz.

- Einhaltung von Compliance- und Datenschutzvorgaben: TLS und SSL Verfahren helfen Unternehmen dabei, Anforderungen von Datenschutzregelungen wie der DSGVO oder HIPAA zu erfüllen.

Empfehlungen für den Einsatz von SSL und TLS

Mit den folgenden Empfehlungen holst du mehr Sicherheit und Stabilität aus deiner SSL und TLS Konfiguration.

Veraltete Protokolle deaktivieren

Für den bestmöglichen Schutz und eine solide Performance solltest du ausschließlich TLS 1.3 oder TLS 1.2 verwenden, nicht SSL oder ältere TLS Versionen.

TLS aktuell halten

Implementiere Updates und Sicherheits-Patches für TLS zeitnah. So profitierst du von Verbesserungen in Sicherheit und Geschwindigkeit. Der Schritt von TLS 1.2 auf TLS 1.3 hat zum Beispiel Perfect Forward Secrecy fest verankert. Dadurch können Angreifer vergangene Sitzungen nicht nachträglich entschlüsseln, selbst wenn sie irgendwann an einen Schlüssel gelangen.

Gültigkeit und Verlängerung von Zertifikaten überwachen

Überwache regelmäßig die Gültigkeit deiner Zertifikate, um abgelaufene oder widerrufene Zertifikate rechtzeitig zu erkennen. Andernfalls riskierst du, dass sensible Daten beim Zugriff auf deine Server von Dritten abgefangen werden.

Du kannst diese Prüfung automatisieren, indem du OCSP Stapling einsetzt. Dabei holt dein Server in festen Abständen eine signierte Gültigkeitsbestätigung von der Zertifizierungsstelle und liefert sie während des TLS Handshakes direkt an den Client aus. Der Client kann so den Widerrufsstatus effizient prüfen, ohne die Zertifizierungsstelle separat kontaktieren zu müssen.

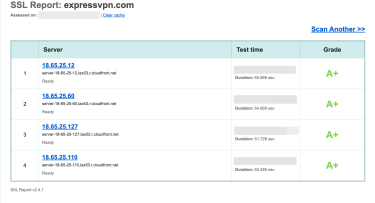

So testest du deine TLS Konfiguration

Du kannst die Sicherheit und Korrektheit deiner TLS Konfiguration testen, indem du deine Domain in Online Tools wie SSL-Labs eingibst.

Wie umfangreich deine Tests ausfallen müssen, hängt von der Komplexität deiner TLS Integration ab. Je nach Umgebung solltest du unter anderem folgende Punkte prüfen:

- HTTP Strict Transport Security (HSTS, erzwingt die Nutzung von HTTPS)

- TLS Fallback SCSV (Schutz vor erzwungenen Protokoll-Downgrades)

- Encrypted Client Hello (ECH, verschlüsselter TLS Client Hello)

- Session resumption (Sitzungswiederaufnahme)

- OCSP stapling (gebündelte OCSP Gültigkeitsabfragen)

- TLS compression (TLS Kompression)

- Certificate pinning (Certificate Pinning, Bindung an bestimmte Zertifikate)

- Secure renegotiation (sichere Neuverhandlung der Verbindung)

- Client-initiated renegotiation (vom Client gestartete Neuverhandlung)

Häufig gestellte Fragen (FAQ) über SSL vs. TLS

Welches ist besser, SSL oder TLS?

TLS bietet bessere Sicherheit und Leistung und hat alle SSL Versionen vollständig abgelöst. Trotzdem wird in der Praxis oft noch der Begriff SSL verwendet, obwohl technisch TLS gemeint ist.

Verwendet HTTPS SSL oder TLS?

HTTPS verwendet TLS. Als Standard zur Absicherung von Internetverkehr und Webkommunikation ist TLS in jeder wichtigen Hinsicht ein Fortschritt gegenüber SSL. Ursprünglich nutzte HTTPS SSL, dieses Protokoll wurde jedoch wegen Sicherheitslücken außer Betrieb genommen.

Warum wird SSL nicht mehr verwendet?

SSL war ein wichtiger erster Schritt für sichere Kommunikation im Internet, ist heute aber wegen bekannter Schwachstellen und Leistungsproblemen nicht mehr im Einsatz. TLS wurde als Nachfolgeprotokoll entwickelt, um diese Sicherheitslücken zu schließen, die Performance zu verbessern und, insbesondere mit TLS 1.3, besser auf zukünftige Bedrohungen reagieren zu können.

Machen Sie den ersten Schritt, um sich online zu schützen. Testen Sie ExpressVPN risikofrei.

Hol dir ExpressVPN