ゼロトラストの実装方法

ゼロトラストは、組織が本当に守るべきものをどのように保護するかという考え方を大きく変えるアプローチです。サイバー脅威が増え続ける中、ゼロトラストを導入することで、攻撃に先回りし、重大なダメージからビジネスを守ることができます。このセキュリティモデルの基本概念はとてもシンプルで、「信頼しない、必ず検証する」というものです。

本ガイドでは、初期のスコープ設定から日々の運用管理まで、ゼロトラストを実装する具体的な方法を紹介します。ネットワークセグメンテーションやマイクロセグメンテーション、最小権限の原則など、実績ある複数の手法を組み合わせて解説します。

注: ExpressVPN は主に一般消費者向けのプライバシーツールを提供していますが、ゼロトラストは企業向けセキュリティ向けの概念です。本記事では、ゼロトラストが組織でどのように活用されているか、そしてサイバーセキュリティ/プライバシー分野全体でどのような役割を持つのかを理解しやすくするために、このテーマを取り上げています。

ゼロトラストをステップごとに実装する方法

この 5 ステップのロードマップでは、初期調査から継続的な改善までのプロセスを、取り組みやすい段階に分けて説明します。

ステップ1:保護すべき領域を明確にする

まずは、「何を守るべきか」を正しく把握することが重要です。最初のステップは、自社が必ず保護しなければならない"保護対象領域(protect surface)”を特定することです。これは、侵害された場合に最も大きな損害をもたらす重要資産を指します。従来の"脅威全体をまとめて守る”という発想とは異なり、ゼロトラストでは価値が高く、機密性の高いリソースを重点的に保護することに焦点を置いています。具体的には次のようなものが含まれます。

- ビジネスに不可欠なデータ: 顧客の個人識別情報(PII)、財務データ、知的財産、機密ビジネス情報

- 事業継続に欠かせないアプリケーション: 基幹業務システム、データベース、収益に直結するアプリケーション

- 重要サービス: 認証システム、ディレクトリサービス、そのほかの基盤となるITインフラ

- 高価値資産: 企業秘密、戦略文書、競合分析・インテリジェンス

このリストは必要最小限に保つことがポイントです。余分な項目を加えると、管理負荷とコストが増えるだけです。ただし、データに限らず、侵害されれば重大な業務停止、ブランド失墜、財務損失につながる資産も忘れずに検討しましょう。このあとに続くステップでは、この保護対象領域を守るためのコントロールをどのように構築するかを解説していきます。

ステップ2:トランザクション(情報の流れ)を可視化する

保護すべき対象が明確になると、次に必要なのは「情報がどのように流れているか」を理解することです。従業員、システム、外部パートナーは、重要な資産へどのようにアクセスしているのか。データはどこを通り、アプリ同士はどのように連携しているのか。

たとえば、財務チームは会計ソフトにアクセスする必要がありますが、マーケティングチームには必要ありません。こうしたアクセス要件やデータの流れは、図に落とし込むと把握しやすくなります。誰が何にアクセスするのか、データが通るルート、そしてシステム間の接続関係を整理していきます。

このマッピング作業には、多くの場合、ネットワークツールを使ったトラフィック分析、アプリケーションオーナーや事業部門リーダーへのヒアリング、既存プロセス文書のレビューといった複数のステップが含まれます。

情報経路が明確になれば、どこに新しいセキュリティ対策を適用すべきか、また正当なトラフィックだけを許可し、それ以外をデフォルトでブロックしつつ業務を妨げないネットワーク設計をどう行うかが見えてきます。

このマップこそが、今後のセキュリティポリシーの「設計図」になります。

ステップ3:ゼロトラストアーキテクチャを構築する

ここからは、ネットワークを分割(セグメント化)し、ゼロトラストの考え方を実際の仕組みとして落とし込んでいきます。ネットワークを複数のゾーンに分け、それぞれに専用のアクセス制御を設定します。こうすることで、仮にネットワークの一部が侵害されたとしても、攻撃者が移動できる範囲を最小限に抑えることができます。

この段階で活用されるのが Zero-trust network access (ZTNA) です。ZTNA ゲートウェイは、ユーザーと特定のアプリケーションを安全な1対1の接続で結び、アクセスセッションごとに"ひとり用マイクロセグメント”を作るイメージです。

ゼロトラストの中心となるのは 認証 です。多要素認証 (MFA)、シングルサインオン(SSO)、特権アクセス管理(PAM)などを利用して、アクセスのたびに必ず資格情報を検証します。さらに、ファイアウォールやセキュリティブローカーを組み合わせ、ネットワーク上のすべてのアクセス経路を監視・制御していきます。

ステップ4:ゼロトラストポリシーを設計し、確実に適用する

ゼロトラストポリシーとは、ネットワーク内で「誰に、何を、どの条件でアクセスさせるか」を決める基本ルールのことです。このステップでは、セグメント化された各ゾーンに適用される、より細かいアクセス制御ルールを作成していきます。ポリシー設計には、次の「5つのW」フレームワークを使うと効果的です。

- 誰が(Who): アクセスを要求しているユーザー/システムは誰か

- 何に(What): どのアプリやリソースにアクセスしたいのか

- いつ(When): リクエストの時間帯や状況

- どこから(Where): 場所、端末、ネットワーク環境

- なぜ(Why): そのアクセスがビジネス的に必要な理由

例としては、「特定の会計担当者(Who)が、Q3財務サーバー(What)に読み取り専用でアクセスできるのは、最新のEDRを導入した企業管理デバイス(Where)から、通常の営業時間内(When)のみ」というようなルールが挙げられます。

ステップ5:ゼロトラストを継続的に監視し、維持する

ゼロトラストは、一度導入して終わりの仕組みではありません。継続的に監視し改善することで初めて機能し続けます。

監視の目的は大きく2つあります。

- セキュリティ運用チームが迅速に対応できるアラートを生成すること

- アクセスルールを継続的に改善し、強固にするためのインテリジェンスを得ること

セグメント化されたゲートウェイは、「誰がどのリソースにアクセスしようとしているのか」という膨大なデータを生成します。これを分析することで、ポリシーの改善、異常検知、リアルタイムの攻撃対処が可能になります。

さらに、SIEM(Security Information and Event Management)を使って、あらゆるセキュリティツールのログを収集・分析することで、ネットワーク全体を一元的に可視化できます。このフィードバックループにより、新たな脅威やビジネス環境の変化にもスムーズに対応できます。

セキュリティは「完成」することはなく、この継続的な監視が、ゼロトラストの枠組みを長期的に有効に保つ鍵となります。

ゼロトラストを実践するための3つの主要原則

ゼロトラストは、組織を守るアプローチを根本から変える3つのシンプルな考え方に基づいています。

1. 信頼せず、必ず検証する

ゼロトラストの核となるのがこの考え方です。従来のように「社内ネットワークは安全」「外部は危険」といった前提は捨て、すべてのアクセス要求を、証明されるまで"信頼しない”ものとして扱います。

すべてのユーザー、デバイス、アプリケーションは、毎回必ず認証と認可を受けてからアクセスが許可される 仕組みにします。もはや "信頼されたゾーン” は存在せず、あるのは 継続的に検証される接続のみ です。

2. 侵害されている前提で設計する

ゼロトラスト戦略では、「ネットワークはすでに侵害されているかもしれない」という前提からスタートします。このマインドセットにより、セキュリティ設計は「侵入を防ぐ」から「侵入された場合の被害を最小限に抑える」へとシフトします。

このとき重要になるのが マイクロセグメンテーション です。ネットワークを細かい独立したセグメントに分割しておけば、万が一一部が侵害されても、攻撃者が横方向に移動して機密データに到達することを防げます。

3. 最小権限アクセスを徹底する

最小権限の原則とは、ユーザーやアプリケーションには 業務に必要な最小限のアクセス権だけを付与し、それ以上は与えない という考え方です。たとえば、ファイルを閲覧するだけでよいユーザーに、編集や削除の権限を与える必要はありません。

この原則を徹底することで攻撃対象領域を大幅に減らすことができます。仮にユーザーアカウントが侵害されたとしても、攻撃者が利用できる権限がごく小さな範囲に制限されるため、大規模な被害を防ぐことができます。

ゼロトラスト導入チェックリスト

ゼロトラストを導入する際は、必要な項目を確実に押さえるためのチェックリストが役立ちます。

1. セキュリティ目標とコンプライアンス要件を定義する

ゼロトラストを導入する前に、まず 最終的に何を達成したいのか を明確にする必要があります。この目標が、優先順位付けや成果の判断基準になります。たとえば、GDPR / HIPAA などの規制に対応するためにデータ保護を強化したいのか、リモートワーカーのセキュリティ確保が主目的なのか、攻撃者のネットワーク内での横移動を防ぐことが最優先なのかこ

うした具体的な目標を把握することで、最も効果の出る領域に集中して取り組むことができます。

2. 主要なステークホルダーと意思決定者を巻き込む

ゼロトラストの導入は、IT 部門だけでなく 組織全体に大きな影響を与える取り組み です。そのため、必要な予算や権限を確保するには、経営陣からの強い支援が欠かせません。また、IT・セキュリティ部門だけでなく、各事業部門の主要なステークホルダーにも、プロジェクトの初期段階から参加してもらうことが重要です。

プロジェクトの目的やメリットを全員が理解していれば、移行はスムーズになり、組織全体が新しいセキュリティ戦略に沿って動きやすくなります。こうしたトップダウンのサポートは成功の鍵となります。

3. ツールとインフラがゼロトラストに対応できるか確認する

ここでは、現在利用している技術基盤(テクノロジースタック)がゼロトラストモデルを支えられるかどうかを確認します。集中管理された ID プロバイダーはあるのか、EDR ツールはデバイスの状態(ヘルステレメトリー)を取得できるのか、ネットワーク機器やファイアウォールはマイクロセグメンテーションに対応しているのか──こうした点を確認することで、解消すべき技術的なギャップが明確になります。

必要に応じて、既存のセキュリティソリューションへの投資やアップグレードが求められることもあります。たとえば、すべてのシステムに MFA を導入する、EDR ツールを展開する、マイクロセグメンテーション対応の次世代ファイアウォールを導入するなどです。こうした評価によって、どこに改善が必要なのかを把握し、今後の技術投資を計画することができます。

4. 指標を設定し、監視システムを整える

改善には測定が不可欠です。まず、ゼロトラスト戦略の成果をどのように測定するかを定義します。

成果指標(KPI)としては、セキュリティインシデントの減少、脅威検知のスピード向上、ゼロトラストポリシーの適用範囲(アプリやユーザーの割合)などが考えられます。また、リスク指標としては、横方向移動の試行を何件ブロックしたか、といった情報が有効です。

これらの指標を最初の日から継続的に追跡できるよう、SIEM などの監視システムを用意しておく必要があります。収集されたデータは、プロジェクトの価値を示すと同時に、ポリシーを継続的に改善するための重要な判断材料になります。

5. チーム研修を行い、文化的な変革をサポートする

ゼロトラストは、これまでの「暗黙の信頼」から「明確な検証」へと移行する、新しいセキュリティの考え方です。そのため、すべての従業員が、何をどのように変える必要があるのか、そしてその理由を理解することが重要です。継続的な支援や相談しやすい環境は、この変化を定着させるうえで大きな助けになります。とはいえ、これは組織文化そのものを変える取り組みでもあります。

この変化を成功させるには、明確で頻繁なコミュニケーションが不可欠です。従業員が「この変更は会社や自分たちのデータを守るためのものだ」と理解すれば、単なる"障害”ではなく、セキュリティへの積極的な参加として受け止めやすくなります。

ツールとベンダーの評価ガイド

ゼロトラストを成功させるためには、適切なツールとベンダーを選ぶことが欠かせません。選定の出発点となるのは、実際の業務ニーズです。特に、ゼロトラストアーキテクチャ の公式ガイドであるNIST 800-207に準拠したソリューションを選び、ID 管理、アクセス制御、ネットワークセキュリティがシームレスに統合されることが重要です。ツールを評価する際は、次の観点を参考にします。

- 統合性: 既存の ID プロバイダー(Okta、Azure AD など)やセキュリティツール(SIEM、EDR など)と連携できるか

- ポリシーの細かさ: アクセスルールをどの程度細かく設定できるか。ユーザーの役割、デバイスの状態、場所、時間帯などを条件にできるか

- スケーラビリティとパフォーマンス: 組織のトラフィックを遅延なく処理でき、ユーザー体験に影響を与えないか

- ベンダーのサポートと今後のロードマップ: 製品の将来に関する明確なビジョンを持ち、顧客サポートの評価が高いか

さらに、エンドポイントの監視や自動応答を整備し、クラウドおよび SASE(Secure Access Service Edge)ソリューションを追加することで、デジタル領域全体のリスク管理を強化できます。最終的には、互いに連携しながら成長し、問題発生時にも信頼できるサポートを提供できるソリューションを選ぶことが重要です。

ゼロトラストの導入は難しいのか?

ゼロトラストの導入には確かに手間がかかりますが、適切な計画とサポートがあれば十分に実現できます。

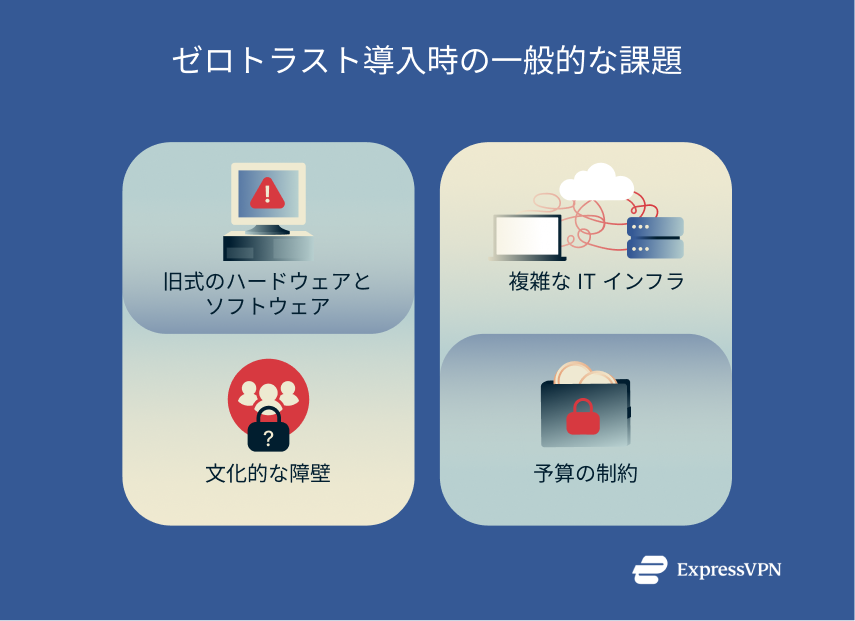

一般的な技術的課題

ゼロトラスト導入の際に直面する課題は、大きく分けて「技術的な課題」と「組織的な課題」の2つがあります。技術面では、多くの組織がレガシーシステムに悩まされています。古いハードウェアやソフトウェアは、現代のセキュリティ要件とは異なる時代に設計されており、最新の認証方式や、ゼロトラスト環境に必要なAPIをサポートしていないことがあります。

もう一つの大きな課題は、現代の IT インフラが非常に複雑であることです。オンプレミスのデータセンターに加えて、複数のクラウドサービスを併用している場合、ユーザー・デバイス・データの流れを正確に把握することは簡単ではありません。

さらに、予算の制約、人材不足、IT 部門内での優先順位の競合などのリソース面の問題も、ゼロトラストの取り組みを遅らせたり、頓挫させたりする要因となります。

マインドセットと文化的な障壁を乗り越える

人は誰でも、特に仕事の進め方に関わる変化には慎重になりがちです。従業員はこれまでネットワークへの広いアクセスに慣れているため、新しいセキュリティ手順を「不便だ」と感じることもあります。

だからこそ、リーダーが「なぜ変えるのか」という理由を明確に伝えることが重要です。会社のデータと従業員自身の情報を守るためであることを理解してもらうことで、全員が前向きに参加しやすくなります。リーダーシップの支援は、こうした文化的変革を推進するうえで不可欠です。

導入をスムーズに進めるためのヒント

ゼロトラストを導入する際は、まず小さく始めるのが効果的です。たとえば、もっとも早く効果が出る箇所──重要度の高い資産の保護や、広いアクセス権を持つユーザーから取り組む方法があります。

既存の投資を活かしながら、段階的に範囲を広げていきます。作業は可能な限り自動化し、時間の節約とミスの削減を図りましょう。専門的なサポートが必要な場合は外部パートナーを積極的に活用することで、導入プロセスがスムーズに進み、次のステップに向けた社内の自信にもつながります。

FAQ:ゼロトラスト導入に関するよくある質問

ゼロトラストを構成する7つの基本要素とは何ですか?

5 ステップのロードマップは導入の流れを示すものですが、ゼロトラストアーキテクチャそのものは、米国国防総省が定義する 7 つの柱で構成されています。

- ユーザー:ID を確認し、アクセス制御を適用する

- デバイス:アクセス前にデバイスの安全性を評価する

- ネットワーク/環境:トラフィックを分割し監視して脅威を抑える

- アプリケーション/ワークロード:アクセスを制限しアプリの挙動を保護する

- データ:保存・転送・使用のあらゆる段階でデータを守る

- 可視化と分析:活動を監視し異常を検知する

- 自動化とオーケストレーション:脅威対応やポリシー適用を自動化する

これらが組み合わさり、「信頼を前提にしない常時検証」を実現します。

ゼロトラスト導入の予算はどれくらい見積もるべきですか?

ゼロトラストの導入コストは、組織の規模や既存インフラにより大きく異なります。多くの場合、ゼロトラストは新たな予算を追加するというより、既存のセキュリティ予算を再配分し、古いツールをより効果的な現代的ツールへ置き換える取り組みになります。重要なのは、優先順位を明確にし、最もリスクを下げられる領域から投資することです。

どのツールがゼロトラスト導入をサポートしますか?

ゼロトラストを単独で実現できるツールはありません。複数のツールを組み合わせて運用する必要があります。代表例としては、MFA を備えた IAM、デバイス保護のための EDR、マイクロセグメンテーションを可能にする次世代ファイアウォール、そして暗号化やポリシー適用を行う安全なリモートアクセスソリューションがあります。

ネット上で身を守るための第一歩を踏み出しましょう。リスクなしでExpressVPNをお試しください。

ExpressVPN を入手